“CRIME” – Tudo sobre o novo ataque HTTPS

Dos mesmos criadores do ataque BEAST, os pesquisadores Juliano Rizzo e Thai Duong desenvolveram CRIME, ou Compress Ratio Info-Leak Made Easy, um ataque capaz de sequestrar sessões de navegadores mesmo que estejam criptografadas em HTTPS, o protocolo utilizado por inúmeros websites, incluindo os de e-commerce e internet banking.

Como Funciona

Primeiro, confira o ataque em ação no vídeo desenvolvido pelos próprios pesquisadores:

Agora vamos à explicação:

Essa técnica explora uma falha no esquema de compressão de dados chamado Deflate. Este esquema possui a finalidade de reduzir a quantidade de informação trafegada entre o cliente e o servidor, aumentando assim a velocidade de carregamento do website. Embora tenha deixado vulneráveis os protocolos SPDY, SSL e TLS em todas as versões.

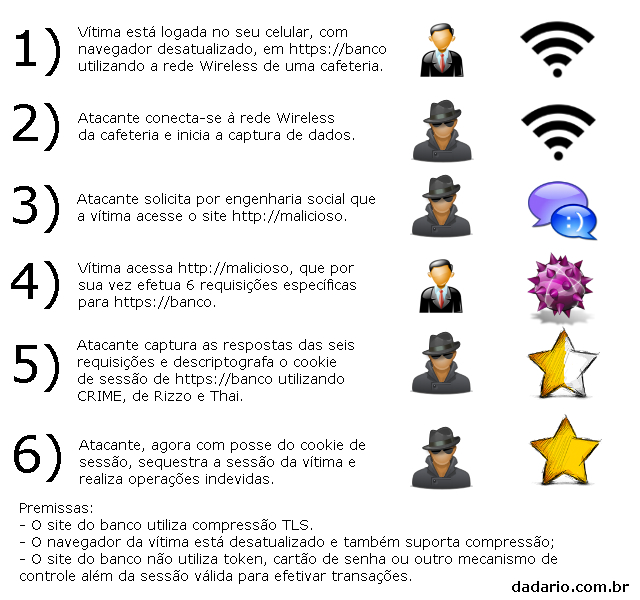

A falha descoberta possibilita o vazamento de informações quando os dados são comprimidos antes de serem criptografados, mas para ser explorada algumas premissas devem ser seguidas:

- A compressão Deflate deve ser suportada pelo cliente (navegador da vítima) e servidor;

- O atacante deve capturar o tráfego entre a vítima e o servidor – por exemplo, em uma rede wireless, e;

- A vítima deve enviar requisições maliciosas (forçadas pelo atacante por e-mail, malware ou outro meio) para o servidor.

Confira abaixo um cenário de ataque:

Qual a dimensão deste ataque

Segundo dados da SSL Pulse, o recente protocolo de rede criado pela empresa Google, SPDY, está ativo em apenas 0.8% dos servidores, enquanto o esquema de compressão Deflate é utilizado em 42% dos servidores, mas esse ataque não restringe-se apenas a websites, abrange também demais aplicações que baseiam-se nesse método de compressão.

Como se proteger

Primeiramente, caso utilize uma versão antiga de seu navegador, atualize-a para a mais recente e, se você for administrador de websites, verifique por meio da ferramenta da SSL Labs se o seu website suporta compressão TLS e SPDY e desabilite-a caso dados sensíveis ou informações sigilosas sejam trafegados.

É válido ressaltar que Chrome e Firefox suportam o método de compressão, porém estão corrigidos em suas últimas versões. Já o IE nunca foi vulnerável por não suportar esse tipo de compressão (Deflate) e o protocolo SPDY, enquanto o Opera estava vulnerável em algumas versões beta por conta do SPDY.

Update (26/09): Confira os slides da Ekoparty 2012 sobre "CRIME".