Atacando o Atacante

Diversos tipos de ataques voltados ao ciberespaço ocorrem o tempo todo, todos os dias e em muitos países, por isso, a maior preocupação que rodeia a todos é como se proteger. Até aqui, nada de novo, mas e se as vítimas desses ataques contra-atacassem? Ou melhor, é possível contra-atacar?

Poucos meses atrás, a Prolexic publicou um manual de como atacar o conjunto de ferramentas "Dirt Jumper" utilizado por máquinas zumbis para realização de ataques de negação de serviço. Basicamente, se automatizado, o servidor atacado detectaria o IP do atacante, enviaria uma requisição para explorar uma vulnerabilidade de SQL Injection no painel de controle do "Dirt Jumper" e desconfiguraria a ferramenta, por exemplo.

Acontece que a maioria dos desenvolvedores, particularmente falando agora dos desenvolvedores de ferramentas voltadas à invasão ou mesmo de malwares, preocupam-se mais com a funcionalidade do que com a segurança que a aplicação deveria prover, o que aumenta substancialmente a eficácia de um contra-ataque.

Mais um insight surgiu da análise de malwares, onde pude reparar o quão próxima a análise de malwares está relacionada à análise de vulnerabilidade em aplicações web e o quanto os sites que recebem as informações coletadas por malwares são mal protegidos, visto que a maioria utiliza scripts PHP/MySQL sem sofisticadas validações de entrada de dados.

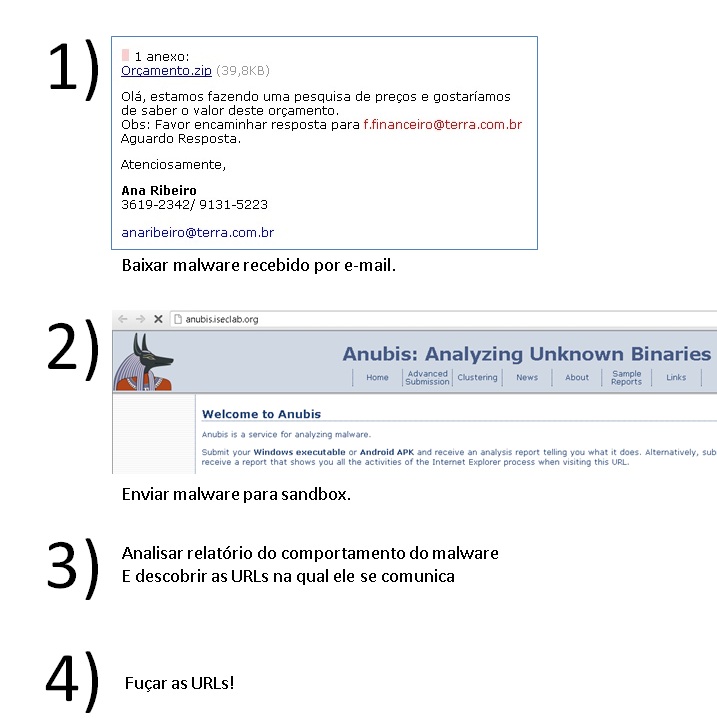

O termo Análise de Malware soou estranho? Confira uma apresentação do Luiz Vieira sobre o assunto:

Abordando de uma forma bastante genérica, ao analisar um malware do tipo banker, por exemplo, por estudar o seu comportamento (executar o malware e verificar quais arquivos ele gera, com quem ele tenta se conectar, etc) às vezes é possível descobrir a URL para a qual o mesmo pretende enviar as informações obtidas da vítima e fuçar nesse endereço para tentar descobrir mais informações, por exemplo. É aí que entraria a Análise de Vulnerabilidades em Aplicações Web, mas devo ressaltar que é ilegal fazer um teste de intrusão sem um aceite formal. O bacana é saber que esses assuntos são mais próximos do que parecem. Confira a ilustração:

É estranho pensar em alguma forma de "legítima defesa" na Internet, visto que esse conceito aplica-se em teoria quando vidas estão em risco, mas é válido pensar: será que algo similar será implementado nesse contexto no futuro? E quanto ao princípio da igualdade? Hum...

O princípio da igualdade pressupõe que as pessoas colocadas em situações diferentes sejam tratadas de forma desigual: "Dar tratamento isonômico às partes significa tratar igualmente os iguais e desigualmente os desiguais, na exata medida de suas desigualdades" (NERY JUNIOR, 1999, p. 42).

Fonte: http://anajus.jusbrasil.com.br/noticias/2803750/principio-constitucional-da-igualdade

Pessoas com quem debati o tema antes de postar:

Luis Gonçalves, Dadario, Andréa Yashiro

Referências e leituras recomendadas:

- Foto da Capa: Devian Art

- Análise de Malware: http://www.crimesciberneticos.com

- Serviço de Análise de Malware: http://anubis.iseclab.org/

- Malware/Forense/Pentest: http://hackproofing.blogspot.com

- Ataques em tempo real: http://map.honeycloud.net

- Manual que mencionei: http://arstechnica.com/security/2012/08/ddos-take-down-manual/

Atualização 28/11/2012 (15h55): @th3j35t3r redirecionou ataque DDoS para o inimigo, muito bom: http://jesterscourt.mil.nf/2012/11/24/offensive-counter-measures-be-like-water/

Atualização 23/06/2013 (16h19): http://www.infosecisland.com/blogview/23228-Another-Reason-Hacking-Back-is-Probably-a-Bad-Idea.html