Apple - Entenda o vazamento de UDIDS - parte 1

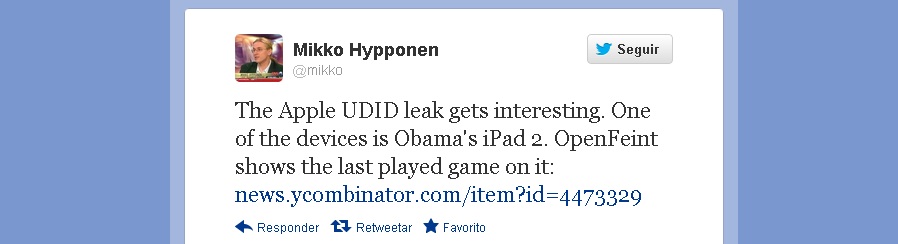

Recentemente, em 04 de Setembro, o grupo hacktivista Anonymous, por meio do site Pastebin, assumiu a responsabilidade pelo vazamento de 1 milhão de Apple UDIDs (Unique Device Identifier), uma espécie de código serial para dispositivos da Apple, seguidos do nome cadastrado no aparelho. Esses dados, se combinados com outras informações, permitem obter o rastreamento geográfico do dispositivo e outras informações específicas.

No Pastebin, o Anonymous afirmou que os dados foram capturados de um notebook Dell do agente especial de supervisão Christopher K. Stangl, do FBI, utilizando-se de uma vulnerabilidade na classe AtomicReferenceArray do Java. Porém, ao analisar meticulosamente os dados, o consultor de segurança David Schuetz descobriu que eles pertenciam à empresa Blue Toad, da Flórida, que fornece, entre outros serviços, a publicação de conteúdo digital para celulares.

Não muito depois do ocorrido, diversos sites, como o http://kimosabe.net/test.html, disponibilizaram gratuitamente o serviço que valida se o seu UDID está entre os publicados, mas não há muito o que fazer caso esteja, visto que não é possível alterá-lo.

A princípio, esse vazamento não é nocivo, exceto por falhas de segurança no servidor das aplicações, mas pode ser combinado com vazamentos futuros de outros dados para obtenção de informações desses dispositivos, resultando em um estrondoso vazamento de dados pessoais. O que nos resta nesse caso, do ponto de vista de um cliente, é não concentrar informações sensíveis no dispositivo, atualizar os seus aplicativos e aguardar enquanto a Apple desencoraja as aplicações a acessarem os UDIDs. Essa prática tornou-se comum, dentre outras facilidades, pelo fornecimento de propagandas direcionadas aos usuários por cruzar os UDIDs em diversas aplicações.